- A+

前言

加密解密是前后端开发经常需要使用到的技术,应用场景包括不限于用户鉴权、数据传输等,不同的应用场景也会需要使用到不同的签名加密算法,或者需要搭配不一样的签名加密算法来达到业务目标。所以了解加解密,以及常用的加解密函数库,可以根据不同的业务场景,选择适合当下业务场景的加解密函数库。

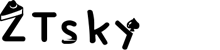

安全性威胁

这里借用 workPlus 对于安全性威胁概括,进行说明:

第一,中断

攻击者有意破坏和切断他人在网络上的通信,这是对可用性的攻击。

第二,截获

属于被动攻击,攻击者从网络上窃听他人的通信内容,破坏信息的机密性。

第三,篡改

攻击者故意篡改网络上传送的报文,这是对完整性的攻击。

第四,伪造

攻击者伪造信息在网络传送,这是对真实性的攻击。

加密的意义

-

数据加密

a. 敏感数据的加密 :敏感数据进行完整性校验和加密存储, 有效防止敏感数据被窃取,篡改,权限被非法获取;

b. 金融支付保护:保证支付数据在传输和存储过程中的完整性、保密性和支付身份的认证、支付过程的不可否认性;

c. 电子票据验伪:保证电子合同、电子发票、电子保单、电子病历在传输、存储过程中的保密性和完整性;

d. 视频监控安全:保证视频、人脸、车辆、轨迹等隐私信息,以及个人数据在存储过程中的保密性,防止数据泄露;

-

信息安全:

a. 撞库操作:是指收集已经在互联网上泄漏的用户和密码信息, 生成对应的字典表,并尝试批量登录其他网站,然后得到一系列可以登录的用户, 撞库的原因是由于信息泄漏, 而且泄漏的数据没有加密或者加密的方式比较弱,这样可以获得到原来的用户和密码;

加解密的分类

-

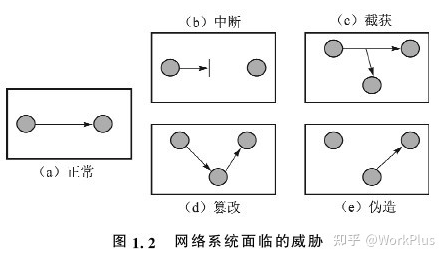

对称加密

a. 定义: 对称加密(也叫私钥加密)指加密和解密使用相同密钥的加密算法。有时又叫传统密码算法,就是加密密钥能够从解密密钥中推算出来,同时解密密钥也可以从加密密钥中推算出来。而在大多数的对称算法中,加密密钥和解密密钥是相同的,所以也称这种加密算法为秘密密钥算法或单密钥算法。它要求发送方和接收方在安全通信之前,商定一个密钥。对称算法的安全性依赖于密钥,泄漏密钥就意味着任何人都可以对他们发送或接收的消息解密,所以密钥的保密性对通信的安全性至关重要。

b. 特点:对称加密算法的特点是算法公开、计算量小、加密速度快、加密效率高。

c. 不足:秘钥的管理和分发非常困难,不够安全。在数据传送前,发送方和接收方必须商定好秘钥,然后双方都必须要保存好秘钥,如果一方的秘钥被泄露,那么加密信息也就不安全了。另外,每对用户每次使用对称加密算法时,都需要使用其他人不知道的唯一秘钥,这会使得收、发双方所拥有的钥匙数量巨大,密钥管理成为双方的负担。

d. 具体算法: DES,AES,3DES,凯撒加密算法等。

-

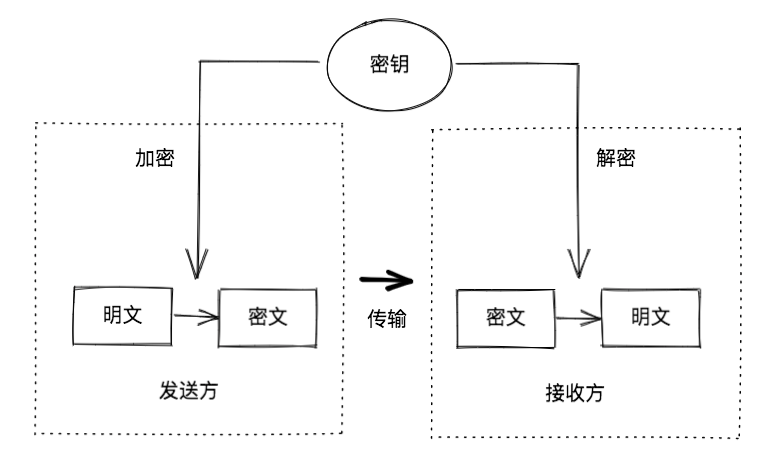

非对称加密

a. 定义: 非对称加密算法需要两个密钥:公开密钥(publickey: 简称公钥)和私有密钥(privatekey: 简称私钥)。公钥与私钥是一对,如果用公钥对数据进行加密,只有用对应的私钥才能解密。

b. 流程: 甲方生成一对密钥并将公钥公开,需要向甲方发送信息的其他角色(乙方)使用该密钥(甲方的公钥)对机密信息进行加密后再发送给甲方;甲方再用自己私钥对加密后的信息进行解密。甲方想要回复乙方时正好相反,使用乙方的公钥对数据进行加密,同理,乙方使用自己的私钥来进行解密。

c. 特点: 算法强度复杂、安全性依赖于算法与密钥但是由于其算法复杂,而使得加密解密速度没有对称加密解密的速度快。

d. 不足 :非对称加密算法比对称加密算法慢数千倍。

e. 具体算法: RSA, RSA可以通过认证来防止中间人攻击, ECC(椭圆曲线加密算法)。

-

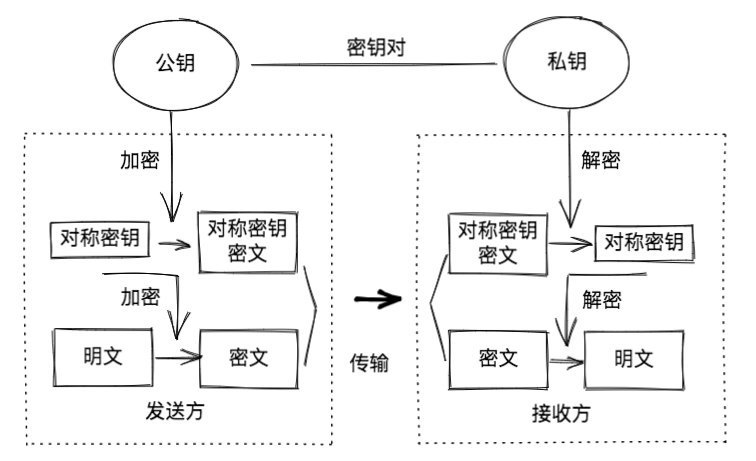

混合加密

a. 流程: 服务器用明文的方式给客户端发送自己的公钥,客户端收到公钥之后,会生成一把密钥(对称加密用的),然后用服务器的公钥对这把密钥进行加密,之后再把密钥传输给服务器,服务器收到之后进行解密,最后服务器就可以安全着得到这把密钥了,而客户端也有同样一把密钥,他们就可以进行对称加密了。

b. 特点: 混合加密则采取两家之长,即解决了秘钥的安全配送问题,同时也提高了加密与解密效率。

-

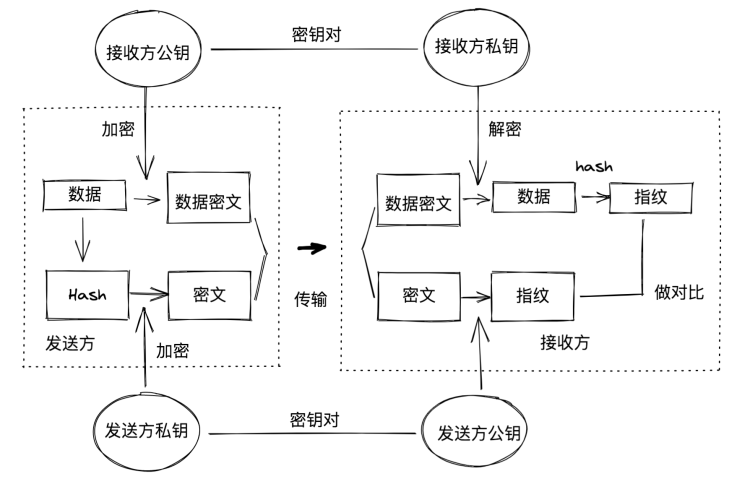

数字签名

a. 流程:发送报文时,发送方用一个哈希函数从报文文本中生成报文摘要,然后用发送方的私钥对这个摘要进行加密,这个加密后的摘要将作为报文的数字签名和报文一起发送给接收方,接收方首先用与发送方一样的哈希函数从接收到的原始报文中计算出报文摘要,接着再公钥来对报文附加的数字签名进行解密,如果这两个摘要相同、那么接收方就能确认该报文是发送方的。

b. 数字签名有两种功效:一是能确定消息确实是由发送方签名并发出来的,因为别人假冒不了发送方的签名。二是数字签名能确定消息的完整性。因为数字签名的特点是它代表了文件的特征,文件如果发生改变,数字摘要的值也将发生变化。不同的文件将得到不同的数字摘要。 一次数字签名涉及到一个哈希函数、接收者的公钥、发送方的私钥。

-

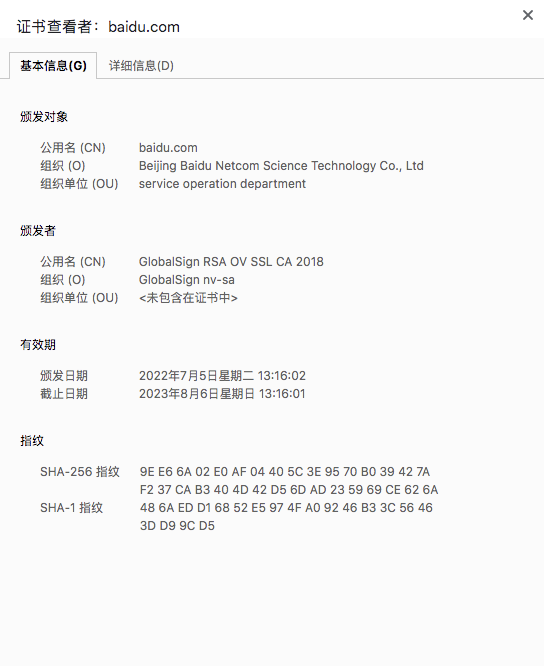

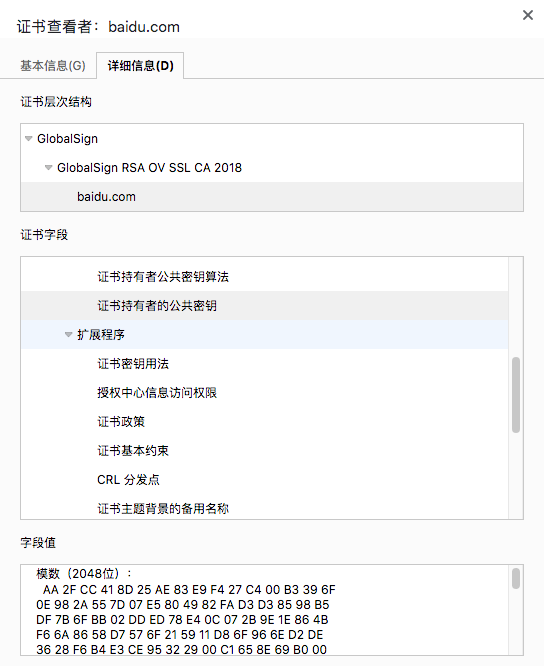

数字证书(或简称证书):是在 Internet 上唯一地标识人员和资源的电子文件。证书使两个实体之间能够进行安全、保密的通信。

加解密的应用场景

目前业务中使用的是sm2进行加解密

国密即国家密码局认定的国产密码算法。主要有SM1,SM2,SM3,SM4。密钥长度和分组长度均为128位。

1:SM1 为对称加密。其加密强度与AES相当。该算法不公开,调用该算法时,需要通过加密芯片的接口进行调用。

2:SM2为非对称加密,基于ECC。该算法已公开。由于该算法基于ECC,故其签名速度与秘钥生成速度都快于RSA。ECC 256位(SM2采用的就是ECC 256位的一种)安全强度比RSA 2048位高,但运算速度快于RSA。

3:SM3 消息摘要。可以用MD5作为对比理解。该算法已公开。校验结果为256位。

4:SM4 无线局域网标准的分组数据算法。对称加密,密钥长度和分组长度均为128位。

const sm2 = require('sm-crypto').sm2; // uic中 // 控制台中的加密解密应用 import { SM2 } from 'gm-crypto'; // sm2加密 export function encryptSM(str, key) { const result = SM2.encrypt(str, key, { inputEncoding: 'utf8', outputEncoding: 'hex', // 支持 hex/base64 等格式 }); // 04 表示非压缩 return '04' + result; } // sm2解密 export function decryptSM(str, key) { return SM2.decrypt(str, key, { inputEncoding: 'hex', outputEncoding: 'utf8', // 支持 hex/base64 等格式 }); } 思考

- 非对称加密中公私钥都可以加密,那么什么时候用公钥加密,什么时候用私钥“加密” ?

- 什么是数字签名,数字签名的作用是什么?

- 为什么要对数据的摘要进行签名,而不是直接计算原始数据的数字签名?

- 什么是数字证书,数字证书解决了什么问题?

- 前端进行加密到底有没有用?

前端加密不是决定性的保护措施,但却是一种有意义的低成本安全增强方案。